DATENSICHERUNG UND -SCHUTZ

Eine solide Datensicherung schützt nicht nur vor Cyberangriffen, sondern gewährleistet auch die Vermeidung von Datenverlusten und stellt die Wiederherstellung von Daten sicher, falls die Informationen versehentlich gelöscht werden, das Arbeitsgerät gestohlen wird oder die Festplatte beschädigt wird oder ausfällt.

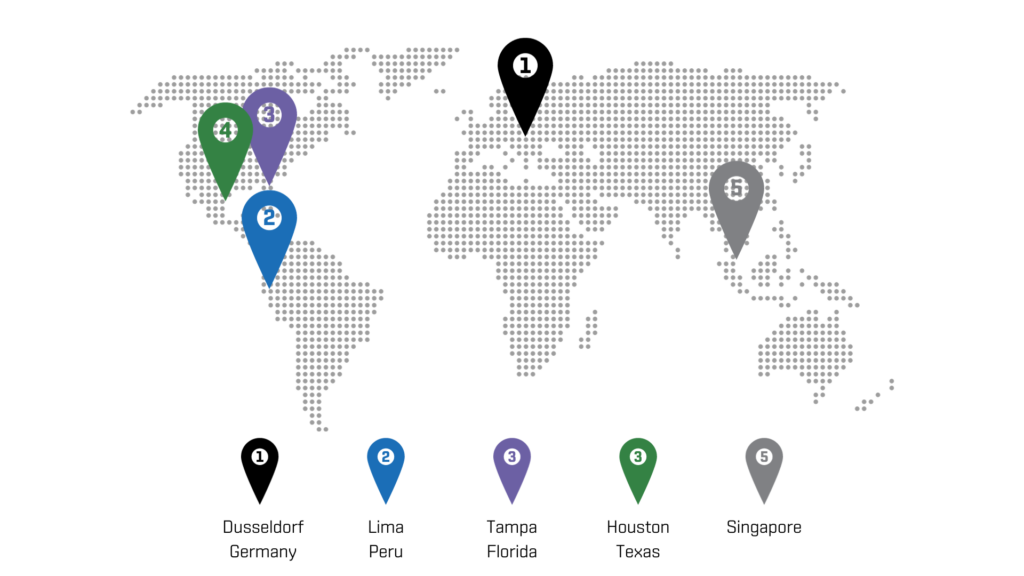

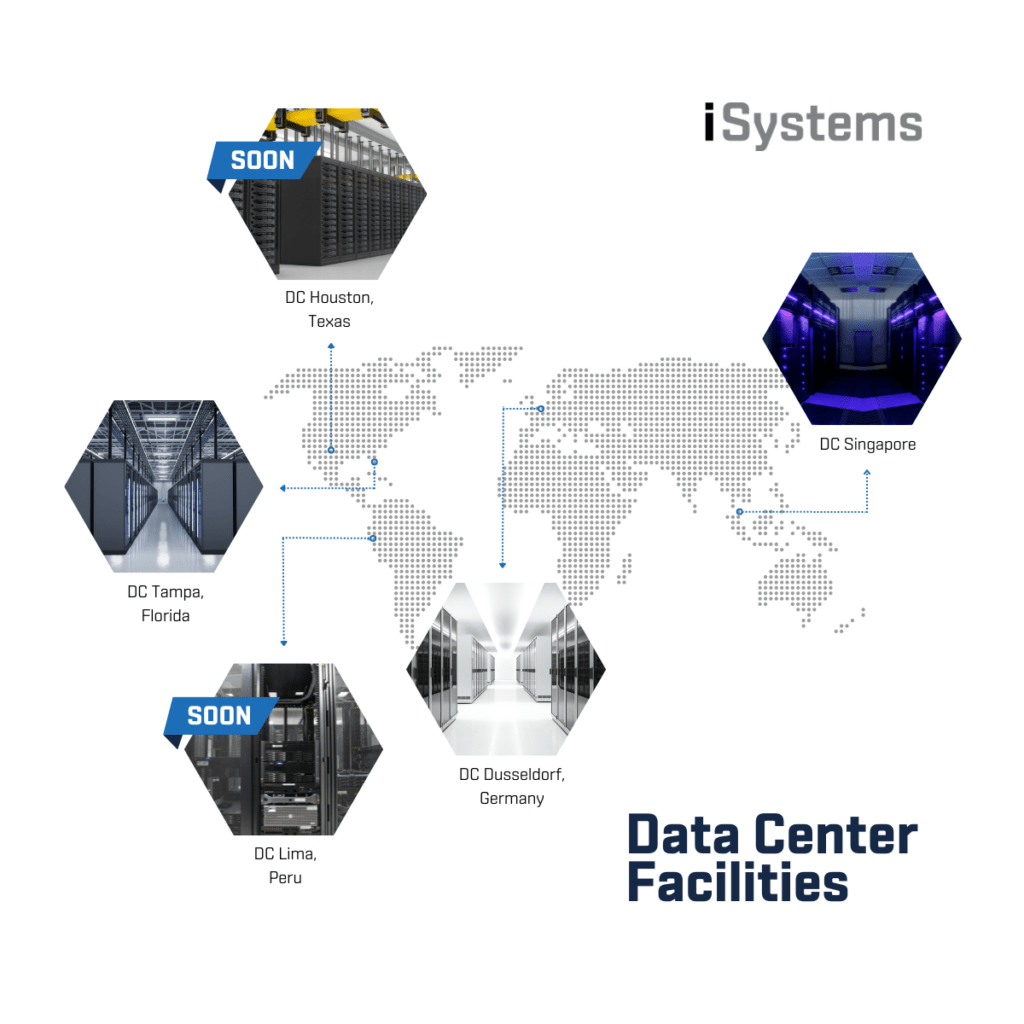

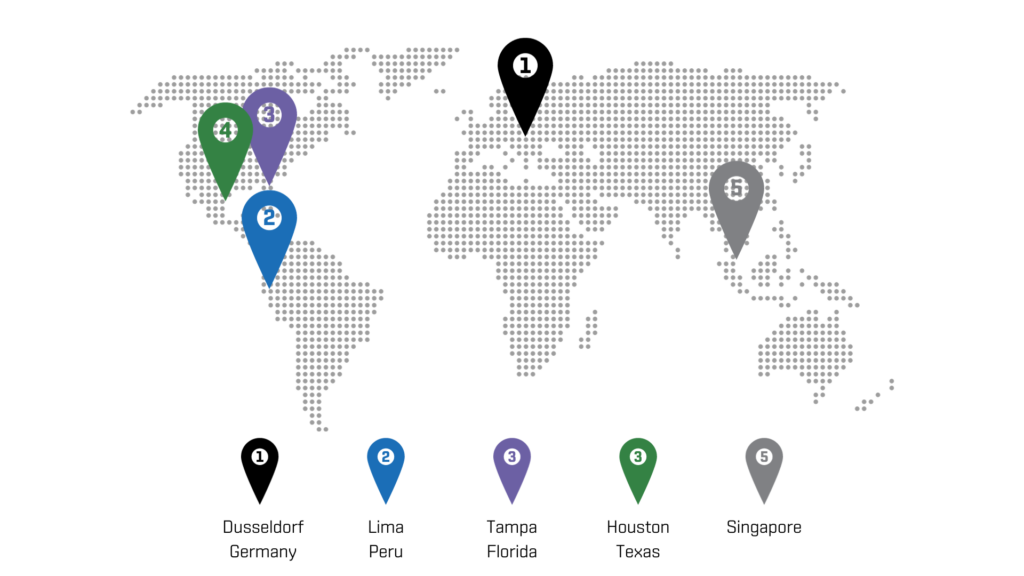

Gemeinsam mit unseren Rechenzentrumspartnern bieten wir Cloud-Hosting-Dienste und sichere Daten an fünf verschiedenen Standorten an.

Für höhere Sicherheit und Datensicherung bieten wir die Möglichkeit, Daten in zwei weiteren Rechenzentren zu hosten.Wir führen täglich ein Backup aller unserer Datenbankserver (HANA und SQL) durch. Dieses Backup wird auf einem speziellen Backup-Server in einem anderen Netzwerk gespeichert.

Wenn wir eine Cloud-Umgebung einrichten, liegt unser Hauptaugenmerk auf der Sicherung aller Daten und dem Aufbau einer soliden Datensicherheitsstruktur für das Unternehmen. Diese Sicherheit besteht aus mehreren wichtigen Einstellungen, z. B. wie Daten gespeichert, abgerufen, gesichert und geschützt werden.

DATENSPEICHERUNG

Wir arbeiten mit verschlüsselten Datenmengen.

Wenn Daten verschlüsselt sind, kann keine unbefugte Person oder Einrichtung auf sie zugreifen und sie lesen.

TRENNUNG VON NETZWERK UND DATENSPEICHER

Jeder Kunde hat seinen eigenen Speicher, der mit keinem anderen System oder Kunden verbunden ist.

Es ist höchst unwahrscheinlich, dass sich jemand Zugang zum Rechenzentrum verschafft und Geräte entfernt.

Die Sicherheitsmerkmale wie Fingerabdruckleser, Zugangskarten und Zugangsbeschränkungen entsprechen den höchsten Standards.

ZUGANG ZU DATEN/UMGEBUNG

Den Datenzugriff stellen wir über eine verschlüsselte Site2Site- und Dial-In-VPN-Verbindung kostenlos sicher.

Auch die SSL-verschlüsselte RDS-Verbindung ist verfügbar, die das System über einen Webbrowser via HTML5 zugänglich macht.

Für mehr Sicherheit bieten wir auch 2FA an. Dieser Dienst arbeitet mit dem Sophos-Mechanismus und einem Software-Token-System auf Ihrem Mobiltelefon.

FIREWALL

Wir verwenden modernste Firewall- und Antivirensysteme, daher ist Sophos unser Partner der Wahl. IDS und IPS sind implementiert.

Die Konfiguration umfasst Intrusion Detection und Standard Port Blocking.

BACKUP

Alle Hosting-Angebote sind mit einer externen Backup-Lösung ausgestattet, die unsere Daten auf einen unabhängigen und nicht permanent angeschlossenen Speicher kopiert.

Dies schützt das Backup davor, verschlüsselt zu werden, wenn Sie von Ransomware betroffen sind. Das Backup wird mindestens einmal pro Tag durchgeführt.

Bei Bedarf können wir auch ein laufendes Backup erstellen, das alle Ihre Daten auf einen externen Speicher spiegelt.

UNSERE RECHENZENTRUMSEINRICHTUNGEN

DC FACILITY SPECS

UMFASSENDE SICHERHEIT

Neben unseren regulären DC-Datensicherungsprotokollen und Sicherheitsverfahren (Datenspeicherung, Datenzugriff und Firewall) empfehlen unsere Experten Unternehmen jeder Größe, auch ein externes Backup (zusätzliches Off-Site-Backup) – ein lokales Replikationsgerät, das im Falle eines katastrophalen Ausfalls einen höheren Schutz der Daten gewährleisten kann, und Sophos Cybersecurity (MDR) – 24/7 Bedrohungserkennung und Reaktionsdienst – in Betracht zu ziehen.

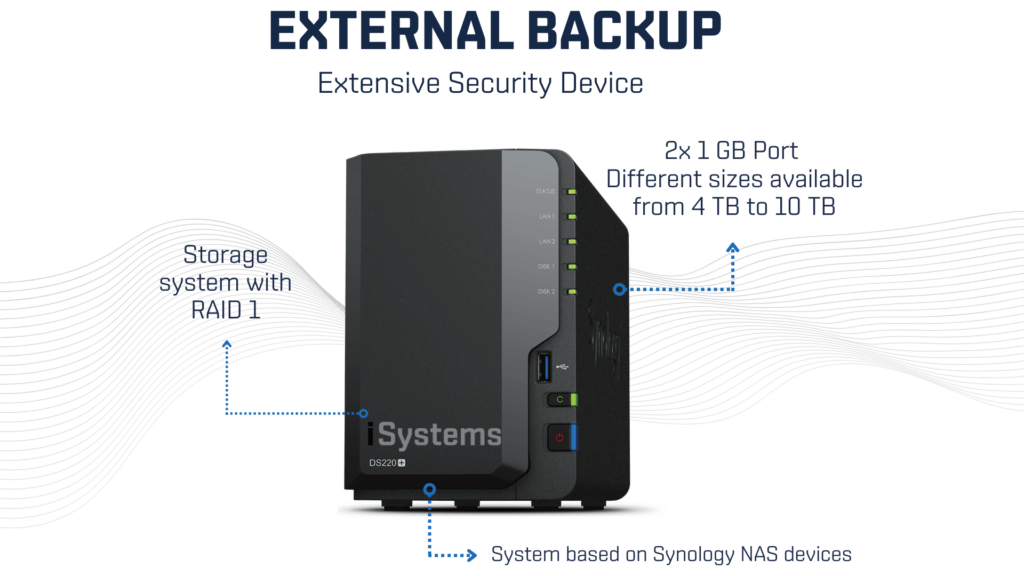

1. EXTERNES DATENSICHERUNGSGERÄT

WIE ES FUNKTIONIERT

> Backup-Speicher beim Kunden vor Ort

> Das Gerät benötigt nur eine Internetverbindung. Es kann jeder Router oder ISP-Anschluss mit DHCP verwendet werden.

> Das Backup wird über ein Push-Pull-System zwischen dem Rechenzentrum und einem Storage übertragen

> Das Storage basiert auf einer Sinologie und ist mit einem speziellen Verbindungstool ausgestattet, das einen gesicherten und verschlüsselten Tunnel zwischen dem Storage und dem Backup-Server herstellt

> Es sind keine Firewall-Regeln oder andere Konfigurationen erforderlich.

ERFORDERNISSE

> Internetverbindung mit einer Mindestbandbreite von 25 Mbit, empfohlen werden 50 Mbit, optimal sind 100 Mbit

> 1 GB Port am Router oder Switch. Wifi ist KEINE Option.

> 110/220V Steckdose mit 2 Ampere. Verschiedene Steckertypen Nema, EU et care verfügbar

TECHNISCHE DATEN

> Speichersystem mit RAID 1

> 2x 1 GB Anschluss

– Verschiedene Größen, von 4 TB bis 10 TB, sind verfügbar

> Aufbewahrungsrichtlinien ab 10 Tagen bis zur Wahl des Kunden (abhängig von der Größe des Speicherplatzes)

> System basiert auf Synology NAS-Geräten

2. SOPHOS CYBERSECURITY VERWALTET & REAGIERT (MDR)

Sophos Managed Detection and Response (MDR) ist ein 24/7 verwalteter Schutz-, Erkennungs- und Reaktionsdienst für Bedrohungen.

Die MDR-Servicestufe bietet eine von Analysten geleitete Bedrohungssuche, Untersuchung und Eindämmung von Bedrohungen, so dass Angriffe unterbrochen werden und sich nicht weiter ausbreiten können.

Sophos Firewall ist in unserem Rechenzentrum bereits enthalten, ebenso wie Intercept X und Serverschutz für alle unsere Rechenzentrumsdienste.

Der Kunde kann Intercept X und Server Protection für sein lokales Netzwerk buchen, das ebenfalls von unseren Experten verwaltet wird.

BEDROHUNGSJAGD

> Proaktive Suche rund um die Uhr durch unser Spitzenteam von Bedrohungsanalysten

> Ermittlung der potenziellen Auswirkungen und des Kontexts von Bedrohungen für Ihr Unternehmen

REAKTION AUF VORFÄLLE

> Initiiert Aktionen zur Fernunterbrechung, -eindämmung und -neutralisierung von Bedrohungen in Ihrem Namen, um selbst die raffiniertesten Bedrohungen zu stoppen

KONTINUIERLICHE VERBESSERUNG

> Holen Sie sich umsetzbare Ratschläge für die Beseitigung der Grundursache wiederkehrender Vorfälle, um deren erneutes Auftreten zu verhindern.

XDR-FÄHIGKEIT

> Sophos XDR ist im Lieferumfang enthalten, so dass die Sophos-Analysten Sicherheitsbedrohungen aus allen verfügbaren Datenquellen erkennen und neutralisieren können, während Sie IT-Probleme im gesamten Unternehmen identifizieren und beheben können.

Wir werden uns freuen, von Ihnen zu hören und beantworten gerne alle Ihre Fragen